Hacking Ético - Unidad 2 - Tareas 1

TAREA 1: Capturando tráfico con Wireshark

Wireshark es un analizador de protocolos muy popular. Es software libre y es una herramienta fantástica para investigar qué está pasando en una red y, también, para aprender sobre protocolos de comunicaciones. En la página de descargas de Wireshark puedes descargar la versión adecuada para tu sistema operativo. Y en la ayuda oficial de Wireshark puedes consultar cómo se instala (es muy sencillo) y cómo se utiliza. También puedes ver este vídeo con una introducción al uso de Wireshark.

Primera parte: analizando un protocolo inseguro - Telnet.

En esta tarea no vamos a realizar capturas en vivo de tráfico, sino que vamos a analizar trazas (capturas) ya realizadas con anterioridad y salvadas en archivos. En este caso, vamos a usar la traza telnet-raw.pcap, del repositorio de capturas disponible en Wireshark.

Descárgate la traza en tu ordenador y ábrela con Wireshark. Esta traza ha capturado el tráfico de una sesión de Telnet entre el cliente y el servidor.

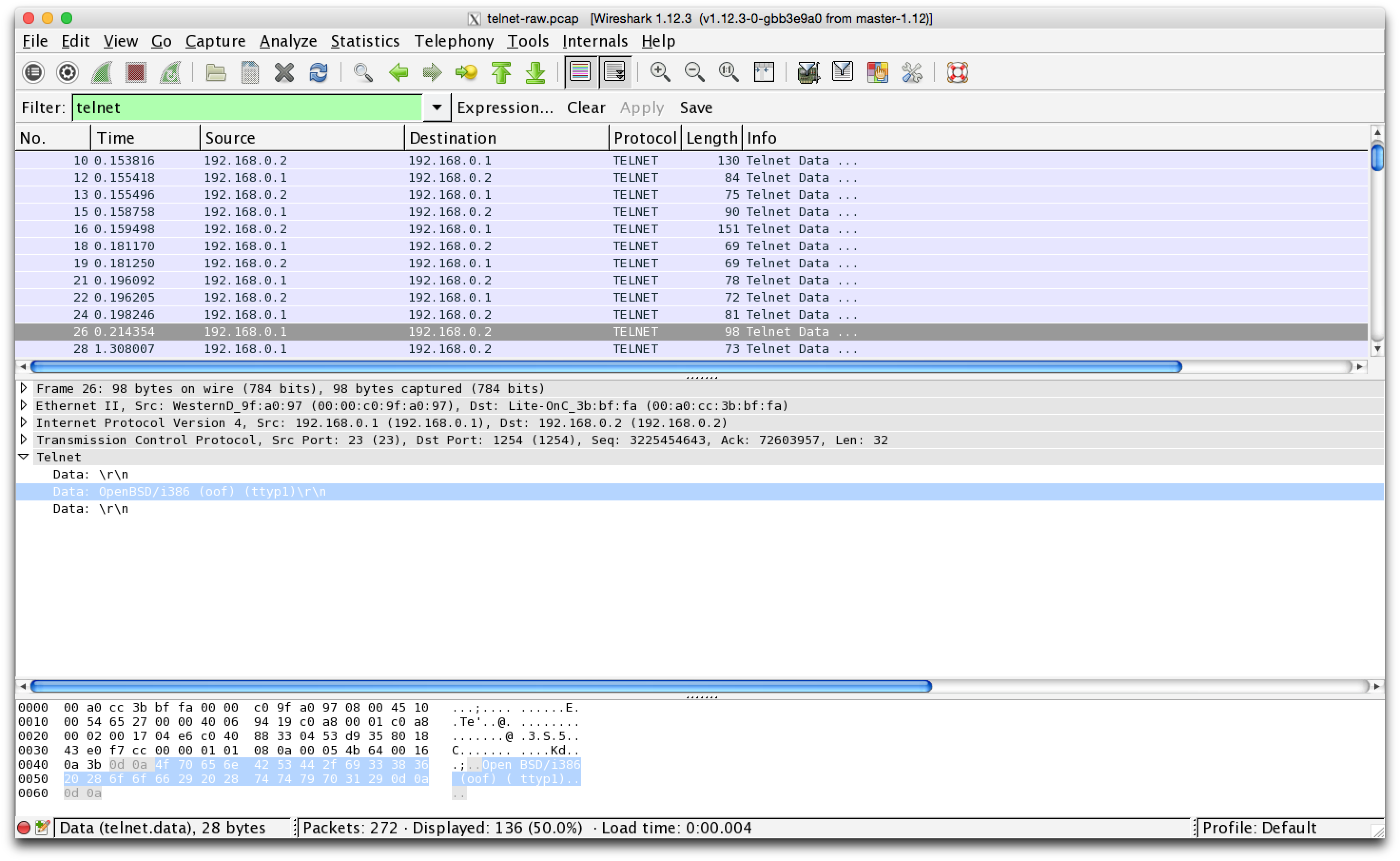

Un consejo: para observar mejor el tráfico de Telnet, puedes usar un filtro muy sencillo de visualización, como puedes ver en la imagen:

Un consejo: para observar mejor el tráfico de Telnet, puedes usar un filtro muy sencillo de visualización, como puedes ver en la imagen:

- ¿Qué usuario y contraseña se ha utilizado para acceder al servidor de Telnet?

- ¿Qué sistema operativo corre en la máquina?

- ¿Qué comandos se ejecutan en esta sesión?

Como puedes ver, la elección de una aplicación no segura como Telnet puede llevar a la difusión de información importante, como información de acceso, sistemas operativos, etc., en este caso a través del tráfico intercambiado.

Segunda parte: analizando SSL.

Para la realización de este ejercicio, descarga esta traza con tráfico SSL y abrela con Wireshark. SSL es un protocolo seguro que utilizan otros protocolos de aplicación como HTTP. Usa certificados digitales X.509 para asegurar la conexión.

- ¿Puedes identificar en qué paquete de la trama el servidor envía el certificado?

- ¿El certificado va en claro o está cifrado? ¿Puedes ver, por ejemplo, qué autoridad ha emitido el certificado?

- ¿Qué asegura el certificado, la identidad del servidor o del cliente?

Tercera parte: analizando SSH.

En la primera parte de este ejercicio hemos visto un protocolo no seguro, como Telnet. Una alternativa a usar Telnet a la hora de conectarnos a máquinas remotas es SSH, que realiza una negociación previa al intercambio de datos de usuario. A partir de esta negociación, el tráfico viaja cifrado. Descarga esta traza con tráfico SSH y abrela con Wireshark.

- ¿Puedes ver a partir de qué paquete comienza el tráfico cifrado?

- ¿Qué protocolos viajan cifrados, todos (IP, TCP...) o alguno en particular?

- ¿Es posible ver alguna información de usuario como contraseñas de acceso?

Comentarios

Publicar un comentario